Vielleicht kennen Sie das: Sie lesen einen Artikel über eine Sicherheitslücke, und Sie stossen immer wieder auf «Alice» und «Bob», aber auch Eva (auf Englisch Eve) und Mallory, aber auch weitere, wiederkehrende Charaktere.

Es handelt sich hierbei um fiktionale Charaktere, die im IT-Sicherheitsbereich vorkommen, vor allem wenn es um Kryptographie geht. Dabei haben die Namen auch eine Bedeutung.

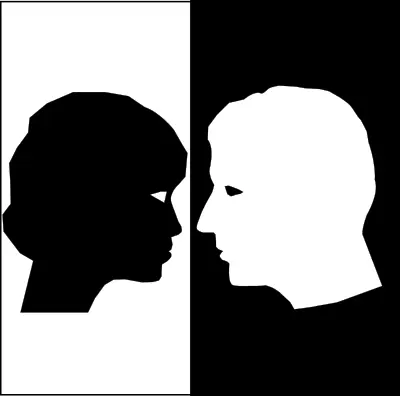

Alice und Bob sind zwei generische Charaktere, die meistens einfach miteinander kommunizieren möchten.

Eva (engl. Eve) ist dabei eine, die passiv abhören möchte. Dies ist eine Anspielung auf das englische Wort «eavesdropper», was jemand ist, der Gespräche belauscht, wobei «eave» in «eavesdropper» und der Name «Eve» gleich ausgesprochen werden.

Mallory ist auch sehr gängig und steht für eine aktive Angreiferin (im Gegensatz zu Eva, die passiv vorgeht). Dabei ist auch hier eine Anspielung im Namen. «Mallory» klingt nämlich ähnlich wie «Malicious», was böswillig bedeutet.

Auch nennenswert sind Trudy und Trent, wobei Trudy von «intruder» (Eindringling) und Trent von «trusted entity» (vertrauten Instanz) kommen.

Also Sie merken, die Namen haben oft eine Ähnlichkeit mit der Beschreibung, zumindest im Englischen.

Ein weiterer, der mich amüsiert ist «Mike», was genau gleich ausgesprochen wird wie «mic.», was kurz für «microphone» (Mikrofon) ist. Dabei ist es auch eine lauschende Partei. Sehr passend!

Dabei geht es darum, ein Protokoll (oder Angriff darauf) zu beschreiben, und jeder Partei einen Namen zu geben, um dabei das Geschehen besser nachverfolgen zu können. Wenn alle Parteien dabei wiederkehrende Charaktere sind, die einen bestimmten Zweck erfüllen, wird es noch einmal einfacher, das Ganze zu verstehen.

Wer Englisch kann, und die gesamte Liste möchte, kann sich hier den englischen Wikipedia Artikel dazu ansehen. Eine kürzere Liste gibt es auch auf dem deutschen Wikipedia. Wer sich wirklich in IT-Sicherheit vertiefen möchte, dem rate ich an, gutes Englisch zu können (bzw. lernen). Es gibt viel mehr Informationen in der englischsprachigen Welt.