Stellt Euch vor, Ihr möchtet mit jemandem über das Internet kommunizieren. Der einfachste Weg ist es, die Daten einfach von A nach B zu senden. Das würdet natürlich nicht Ihr von Hand machen, sondern irgendein Programm, wie z.B. eine Messenger App.

Natürlich werden die Daten (z.B. die Nachricht) bei einem Messenger Dienst nicht direkt von Euch an den Empfänger gesendet, sondern eben über den Dienst. Dies bedeutet, die Nachricht kommt zuerst beim Dienst über einen sogenannten Server an, und wird von da an, an den Empfänger geleitet.

So einen Server dazwischen zu haben, bietet einige Vorteile: z.B. kann der Server die Nachricht zwischenspeichern, während der Empfänger offline ist, und die Nachricht später zustellen. Probleme mit Firewalls, IPv4-Mangel (CG-NAT) usw. fallen auch weg.

Jedoch ist es so, dass wenn Daten übers Internet von A nach B gesendet werden (egal ob über Server oder nicht), erst einmal jeder auf der Leitung mitlesen kann.

Transportverschlüsselung

Damit dies nicht mehr passiert, ist es heute Standard, eine sogenannte Transportverschlüsselung einzusetzen (damals SSL, heute TLS). Das heisst, die Daten in der Leitung werden verschlüsselt, damit niemand auf der Leitung mitlesen kann. Der Server selbst (also der Anbieter), hat den Schlüssel, und liest auf dem Weg mit.

Vertrauen und Datenlecks

Natürlich bedeutet dies, Ihr müsst dem Anbieter vertrauen, die Daten nicht zu missbrauchen. Falls die Nachrichten beim Anbieter gespeichert sind, müsst Ihr auch darauf vertrauen, dass der Anbieter kompetent ist, und eine sichere Infrastruktur betreibt, das Personal gut geschult ist, und es nicht zu einem Datenleck kommt.

Was, wenn der Anbieter ehrlich und vertrauenswürdig ist, aber eines Tages aufgekauft wird, von einem Käufer mit gewissen Interessen an den Daten? Was, wenn es einmal zu einem «Hack»-Angriff kommt?

Wie wir heutzutage wissen, kommt es immer wieder zu Datenmissbrauch und Datenlecks. Was, wenn Ihr also im Vertrauen mit einer anderen Person schreiben möchtet? Was, wenn es sensible Nachrichten sind?

Hier kommt Ende-zu-Ende-Verschlüsselung ins Spiel

Was wir über Server, Leitung und Transportverschlüsselung gelernt haben, bleibt erst einmal gleich. Jedoch kommt jetzt noch eine Schicht hinzu.

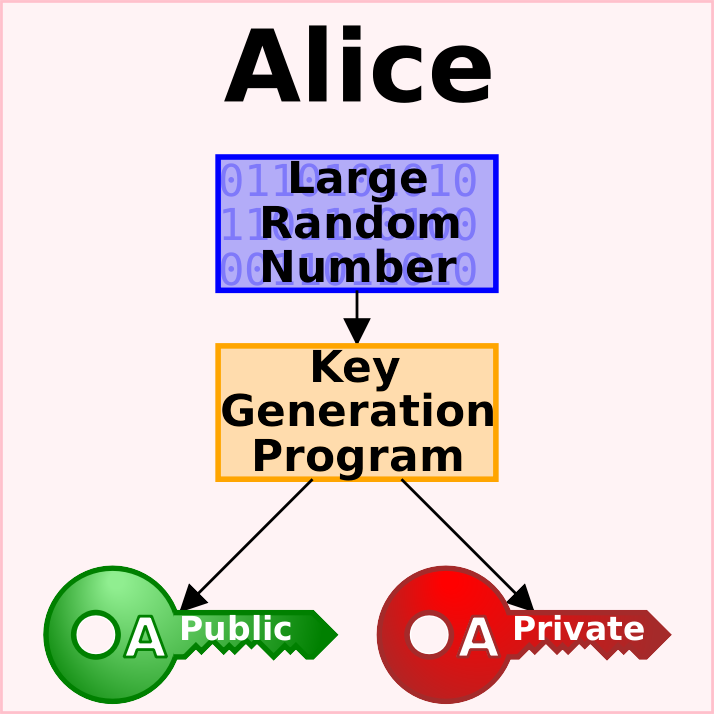

Bei Ende-zu-Ende-Verschlüsselung werden die Daten von einem Ende zum anderen Ende verschlüsselt. Dies bedeutet, der Sender hat einen Schlüssel auf dem Gerät, und der Empfänger hat ebenfalls einen.

Weder die Leitung noch der Anbieter können mitlesen. Ausser natürlich Metadaten.

Metadaten

Da der Anbieter natürlich weiterhin dazwischen sitzt und die Nachrichten verteilt, muss er mindestens wissen, wohin die Nachricht gehen soll. Er kann die Nachricht nicht lesen, aber weiss, wohin sie gehen soll. Obwohl es eigentlich technisch gesehen reichen würde, nur zu wissen wohin, schauen sich die meisten Anbieter auch an, woher die Nachricht kam (dies kann auch zum Schutz vor Missbrauch sein, wenn z.B. jemand ungewöhnlich viele Nachrichten automatisiert verteilt, sprich, Spam). Wenn die Anbieter dann auch noch Datum und Uhrzeit speichern, können sie sehen, wer mit wem und wann. Diese Daten werden Metadaten genannt.

Die Nachrichten sind somit sicher, die Metadaten nicht. Aber es ist eine deutliche Verbesserung, wenn die Nachrichten jetzt nicht mehr gelesen werden können.

Es ist natürlich möglich, mit «nur» den Metadaten, einiges herauszufinden. Wenn bekannt ist, wer mit wem wann kommuniziert, lassen sich ganze soziale Graphen erstellen. Wenn diese Daten dann mit anderen Daten zusammenkommen, welche einige der Gesprächsteilnehmer de-anonymisiert (z.B. da die eindeutig zuweisende Telefonnummer bekannt ist), ist es zumindest möglich Schlüsse zu ziehen.

Aber jetzt bitte nicht falsch verstehen: Das ist nicht ein Problem von Ende-zu-Ende-Verschlüsselung, sondern ein generelles Problem mit Metadaten. Ich möchte nur klarmachen, wo die Grenzen der Verschlüsselung stehen. Ihr solltet auf jeden Fall, wenn möglich, immer Ende-zu-Ende-Verschlüsselung nutzen.

Ende-zu-Ende-Verschlüsselung, auch für Speicher

Ende-zu-Ende-Verschlüsselung ist nicht auf Kommunikation beschränkt. Dies kann auch für sogenannte Cloud-Speicher eingesetzt werden. Entweder durch den Anbieter unterstützt (z.B. Apple’s iCloud), oder mit eigenen Mitteln wie z.B. Cryptomator.

Dabei sind die «Enden» Eure Geräte, welche Ihr synchronisiert. Das Prinzip ist das gleiche: Die Geräte haben die Schlüssel, der Anbieter nicht.

Aber auch da gibt es Metadaten wie Zeitstempel, Dateigrösse und in manchen Fällen sogar Dateinamen.

Limits der Enden

Jetzt aber ein wichtiger Punkt: Ende-zu-Ende-Verschlüsselung ist keine Magie, und nur so sicher wie Eure «Enden». Wenn Ihr mit jemandem kommuniziert, und die andere Person macht ein Bildschirmfoto von den Nachrichten und teilt dieses Foto, hilft Euch die Verschlüsselung auch nicht weiter.

Oder vielleicht hat eines der Enden irgendwelche «Malware» («Schadsoftware»).

Die Verschlüsselung ist, wie vieles in der IT-Sicherheit, halt eben nur eine Schicht von vielen, und leider kein Hexenwerk.

Englische Abkürzung

Übrigens: Auf Englisch nennt sich Ende-zu-Ende-Verschlüsselung «End-to-End-Encryption», da «to» und «two» ähnlich klingen, wird abgekürzt zu «E2EE».

Fazit

Wenn Ihr die Option habt, solltet Ihr immer Ende-zu-Ende-Verschlüsselung (E2EE) nutzen, und immer darauf achten, dass Eure Enden auch sicher sind. Wie man so schön sagt: Vertrauen ist gut, Kontrolle ist besser.

Ich hoffe, ich konnte das Thema verständlich erklären.

Eine Antwort zu “Was ist Ende-zu-Ende-Verschlüsselung?”

[…] technische Absicherung wäre, wenn Telegram Ende-zu-Ende-Verschlüsselung nutzen würde, sodass niemand, nicht einmal Telegram, darauf Zugriff hätten. Dies ist leider nicht […]